HS : Acronyme qui porte bien son nom, on peut l’être à force d’être gavé de messages sur optimisés ici et là ! Plus de 50% du trafic serait artificiel, généré par des robots (bot trafic report) . Au bout de ces techniques, un destinataire reçoit des messages en masse, non réclamés dont le but est de séduire un prospect éventuel (pub intempestive, lien serp abusif) ou de nuire s’il s’agit d’une attaque machine (panne). Ces menaces dans une stratégie de visibilité sur internet sont à prendre en compte pour l’équilibre d’une stratégie webmarketing ou Seo (sens large) pérenne. Mais préservons nous d’un certain catastrophisme néanmoins et sachons aussi nous en préserver avec des initiatives pour lutter contre certains comportements.

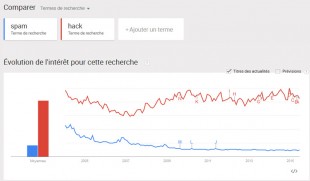

En préambule, comparons les tendances d’usages de ces 2 mots : Hack l’emporte de loin !

Panorama du Hack et du Spam

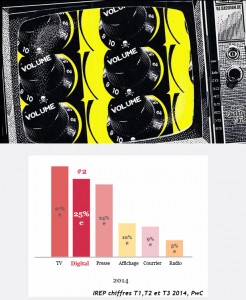

Une des origines du spam reste tout de même la publicité dans son sens large promotionnel, où les mises en avant multicanal ont recourt à différentes techniques : seo, sea, smo, aso., emailing. Ce dernier est un peu leader quand on parle de Spam dans la répétition d’un même message sur un destinataire d’une manière intrusive et massive, mais il est loin d’être le seul ! la télévision, canal historique, conserve un pouvoir puissant (voir ci-après). Selon le site www.protegez-vous.ca , un enfant serait soumis chaque année, tous types d’écrans confondus, à plus de 40 000 messages publicitaires !

Pour synthétiser, rien ne vaut un bon petit schéma avec 3 étages de lecture (cela vaut ce que ça vaut…) :

- Catégories ou secteurs : serveurs, moteurs de recherche, téléphonie

- Applications (Os) et objets concrets touchés (texte, sms)

- Type d’attaque ou technique employée : cloaking, Phishing, intrusion

Spamming Online

WebSpam sur les Moteurs de recherche

Serpent de mer dont les chiffres sont toujours à prendre avec des pincettes mais bon, 40% 45% du web serait du spam ! Tous les objets que transporte le protocole http est touché bien sûr depuis qu’internet existe : texte, images, vidéos…Les techniques sont connues et les parades filtrantes algorithmiques sont légion (Pingouin) ! Je n’ai pas participé comme petites mains mais tiens néanmoins à citer le travail des Frères Peyronnet (spécialistes en algorithmie du web) portant sur la notion de spam et qualité de contenu. Un compte rendu fut donné lors du QueduWeb à Deauville il y a quelques semaines par Thomas Largillier. Ce travail de collecte de plus de 2 ans porte sur des critères traditionnels qui définissent une page web (domaines (tld), sécurisation) mais aussi sur d’autres items plus fins (densité de mots clés. Ratio follow no follow). Bref attendons la restitution du rapport avec impatience !

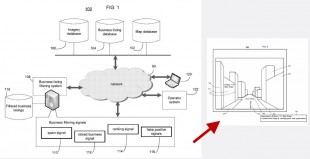

Soulignons l’update de Google fin mars d’un filtre dont le brevet date remonte à 2011. sur les pages satellites sur optimisées sur des requêtes spécifiques.

Enfin, en début juin, le dépôt d’un brevet sur la lutte contre le spam seo local reliant la géolocalisation de l’adresse et les prises de vues de Google maps, logique cependant non ? Sans doute une usine à gaz à mettre en place.

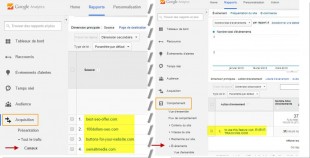

Analytics Spam : audience falsifiée

J’ai pu déjà en parler ici sur le spam de referrer ou évènementiel ..En gros le but est de faire leurrer le propriétaire du site sur la source de trafic ou déclencheur d’évènements ..Le fond est toujours le même, ramener sur une page, faire du trafic facile de pages vues et potentiellement cliquable sur bannière.

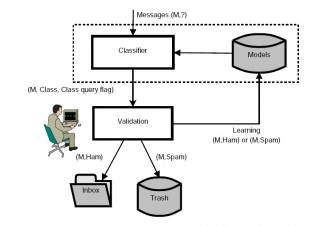

Spam sur email

Rappelons au passage l’origine et la définition du mot Spam (Spicy Ham), qui prend son origine sur un sketch des Monty Python (où Spam, Spam, Spam est répété à foison d’où l’idée de répétition).70% des messages seraient du spam ! Alors là aussi les filtres de classification vont bon train, basés sur des techniques de data mining dont le machine learning principalement, sinon tous les aspects des données d’un mail sont scannés, analysés, classifiés :

- Entête des messages

- Contenu (Filtres heuristique, Bayésiens, utilisation de certains mots clés)

- Provenance : Dns, pays, réputation, authentification

- Listes : blacklistage, whitelist..

- Autres méthodes : temps de réponse, base collaborative…

- Mais aussi par le classement des utilisateurs : Permissions, réponses, classements

Sinon, il faut aller voir les travaux de José-Marcio Martins da Cruz sur le sujet chercheur à Paris Tech.

Spam vocal , SMS

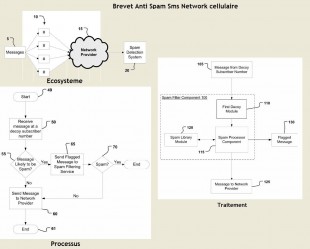

ATT gros opérateur américain, vient de publier à son tour un brevet de lutte contre le spam sur les Sms sur son réseau téléphone cellulaire (équivalent de notre 3G ici) . En gros, il récupère le principe du filtrage à base de leurre emprunté à spam de messagerie mail.

Sinon, pour l’anecdote, ce sms récemment qui mélange 2 alphabet différents et qui fait beuguer les iPhone !

Spam Sea – Display

On parle se spam souvent dans les techniques de référencement naturel, mais que dire alors de celui lié aux Bannières publicitaires ? Selon l’étude Mindshare, 61 % des Français se disent irrités par la publicité sur mobile et 30 % ont installé un bloqueur de publicités (étude Mindshare). Pour les sites les plus intrusifs, 30 % des internautes ont installé un adblocker. D’ailleurs les pertes pour Google par les adblockeurs avoisineraient les 6.6 milliards de dollars ! Notons au passage que les gros diffuseurs de pub versent des sommes rondelettes aux technos de blocage de pub afin de figurer dans leur liste blanche (voir polémique début d’année avec Eyeo).

- Sites MFA (made for adsense) : bien assaini depuis la fin de la première décennie (2010) mais qui perdure encore, des pages poussées sur des thématiques à trafic dont le contenu est truffée de bannières pour booster impressions et clics (rémunérant ainsi l’éditeur du site).

- Fenêtres pop-up en tout genre pour impression pub ou abonnements diverses newsletters ou autre : un peu une manie sur les sites, ne serait-ce que pour gagner le temps d’un clic, du temps visiteur.

- Pages auto-refresh : technique pour créer artificiellement de la page vue ou session utilisateur.

- Remarketing abusif : reciblage forcé sans capping, vous on vous affiche suite à une demande d’un produit sur un site, ce même produit ou similaire pendant des jours..

Spam Social : AirBnB

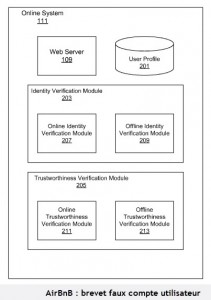

L’art du profilage malin, sur les réseaux et médias sociaux, les faux profils et pages pullulent pour communiquer des messages , des mises en avant, orientées sur des requêtes populaires afin de “driver” du trafic. Quelques chiffres : Facebook 8.7 %, Twitter 8.5 % Instagam 10% seraient des fakes (infographie GhostProxies.com). AirBNB a déposé un brevet l’année dernière pour lutter contre ce fléau , l’idée étant de tenter de recouper des informations online avec des données officielles offline identitaires émanant d’autorités (gouvernement, éducation, transports).

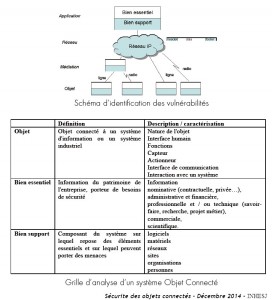

Hack – Spam Hybride : Internet des objets

Ou placer les attaques sur le monde de l’internet des objets, ils sont à la fois dans la vraie vie mais aussi virtuellement présents sur nos devices en ligne. En tous cas, ils appartiennent bien au monde concret mais aussi aux réseaux virtuels.

Retenons là aussi dans cet espace les principales faille et notamment celle du Si dans le cadre d’une organisation, de sa gouvernance et ensuite de l’opérationnel et enfin celle du Mme Michu dans son chez elle à la maison.

L’étude d’hp est celle qui fait référence en ce moment sur le sujet, elle souligne … Les principales menaces sur la sécurité de l’internet de Object connectés rapportés par l’Owasp

- Faible gestion de la solidité des mots de passe (protection uniquement via Base64 encoding)

- 80% des appareils montrent des problèmes de confidentialité : Collecte possible des noms, adresses, numéro carte de crédit

- 80% défaillance dans la solidité des mots de passe (administration aisée)

- 70% pas de cryptage entre l’internet et le réseau local (transmission en clair des mots de passe via http:// sans le « s »)

- 6 sur 10 possède une interface web défaillante (faille xss, identification, gestion de sessions)

- 60% des devices présentent Insécurité lors de mises à jour (défaut de cryptage sur soft et firmware : lecture des paquets)

- Défaillance matérielle (accessibilité des ports usb, sd card)

- Non protection des ports internet (accès via http get & port 80 ou 443)

Les démonstrations black hat of internet of thing vont bon train ici et là (voir lien bas de page).

Hacking Online

Hack sur Serveur Web

Effectivement ici plus de Hackers que de spammeurs derrière ces constats. On est sur de l’attaque machine par des techniques comme :

- Attaque de déni de service (étouffer les ports du serveur)

- Injecter du code malicieux pour faire planter

- Insérer des scripts malveillants afin de polluer le visiteur

- Installer des « Botnets »

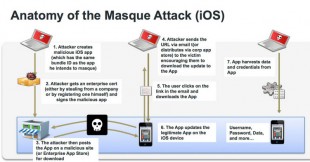

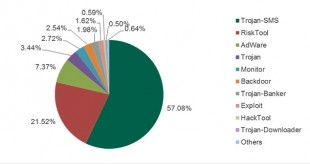

Hack sur les mobiles

Là aussi nous sommes sur des attaques à base de malwares, les chiffres sont extraits du rapport 2015 volume 20 par Symantec.

Pour illustration, principes d’une attaque sur un système Ios.

Les OS Android ne sont pas en reste non plus …

Hack et Spam sur les PC

Pour terminer tout ce qui est branché au web, les bons vieux ordinateurs ou autres portables ne sont pas en reste et notamment avec ces scripts de pub. Téléchargés sur des sites de downloads, souvent trop gratuits. Cela prend les navigateurs en défaut, les systèmes d’exploitation. Il faut s’armer de patience pour les virer ! Google et MSn ont tapé fort sur les développeurs qui usent ce genre de pratiques voici quelques années mais cela subsistent encore..

Spam Offline : cela en est aussi !

TV (non connectée)

Entre parenthèse, je trouve d’ailleurs hallucinant cette façon de faire , depuis des années, des décennies même, que l’on puisse permettre de laisser rentrer chez toi un inconnu qui monte le son pour occuper ta part de cerveau disponible (éventuellement de – 50 ans) , c’est lamentable, alors , avant de blâmer les spammeurs, jetons d’abord la pierre aux régies TV et aux grosses marques (je ne dirais pas grandes) qui nous spamment depuis des années …avec en plus une réelle validation du législateur semble-t-il ! .

En effet, il y a quasiment un an jour pour jour, un rapport parlementaire sur le suivi d’une soit disante délibération adoptée par le CSA le 19 juillet 2011 sur l’intensité sonore, indiquait : Les résultats obtenus montrent que les chaînes de de la TNT aussi bien en définition standard qu’en haute définition ont fait de réels efforts afin de se conformer aux préconisations de la délibération. On croit rêver.

Boites aux lettres et autres supports

Les courriers non adressés représentent 31 kg par foyer. Les imprimés publicitaires représentent 80% de ces quantités, les journaux gratuits d’annonces 13% et les publications des collectivités locales, 7%. Je dis souvent, le Seo Local passe par une bonne campagne Mediapost donc par la boîte aux lettres ! Je passe les panneaux 4X3 sur le bord des routes, abris-bus, sponsoring sportif avec les stades etc..

Trop de pub tue la pub, c’est sûr. Ne jetons pas le bébé avec l’eau du bain néanmoins. Il faut savoir doser pour ne pas exploser. Bon après cela, il ne faut pas paranoyer non plus ! Positivons et envisageons une publicité plus fine, et pourquoi pas intelligente ?

- http://www.peyronnet.eu/blog/etude-sur-le-webspam-2013/

- http://www.spamdexed.com/report_webspam.html

- Association de lutte :http://antipub.org/

- Wiki : http://fr.ekopedia.org/Publicit%C3%A9